Introdução

O LEAP (Lightweight Extensible Authentication Protocol) é um protocolo de comunicação desenvolvido pela Cisco para uso em conexões ponto a ponto e redes sem fio. No entanto, suas falhas de segurança tornaram-se óbvias e as pessoas rapidamente passaram a preferir alternativas.

Neste artigo, daremos uma olhada em como esse protocolo funciona, os problemas comumente conhecidos com ele, como ele contrasta com outros protocolos de autenticação e o que você deve considerar para a segurança dos protocolos de autenticação da sua organização.

Segurança sem fio e gerenciamento de rede

Os avanços atuais em tecnologia levaram à diminuição dos tamanhos dos dispositivos eletrônicos. Esses dispositivos menores agora são portáteis e precisam permanecer conectados online para usuários em movimento. Isso introduziu a necessidade de protocolos de autenticação seguros que possam permitir que os funcionários façam login em seus locais de trabalho de forma remota e segura.

Os protocolos de segurança sem fio de hoje são bastante seguros. No entanto, existem alguns antigos que são conhecidos por serem vulneráveis, mas ainda estão em uso. Nesta seção, discutiremos o gerenciamento de rede, controles de acesso e alguns protocolos comumente usados.

O que é gerenciamento de rede sem fio?

O gerenciamento de rede sem fio permite que sua organização continue operando à medida que aumenta de escala, sem obstruir a infraestrutura de tecnologia da informação. Na verdade, já existem várias discussões sobre como provavelmente será a próxima geração de segurança sem fio. Terceiros até criaram soluções que auxiliam no gerenciamento de sua rede, fornecendo o seguinte:

Painéis de gerenciamento centralizado

Níveis de serviço aprimorados

Expansões simplificadas de filiais e muito mais

A Cisco desenvolveu uma solução que pode oferecer a você esse tipo de serviço, conhecido como Cisco Prime Infrastructure. Mais sobre ele pode ser encontrado aqui 1.

O que é controle de acesso à rede?

O controle de acesso à rede permite que você tenha visibilidade da rede de sua organização, bem como defina políticas que determinam como você pode executar o gerenciamento de acesso de usuários e dispositivos que acessam sua rede.

Antecedentes sobre alguns protocolos sem fio

Ao longo dos anos, vários protocolos foram implementados para segurança de comunicação sem fio. Mesmo que vários deles tenham sido eliminados devido a seus problemas de segurança, ainda há uma grande chance de que algumas organizações ainda tenham uma ou duas implementações desses. Alguns dos protocolos mais conhecidos incluem:

Protocolo de autenticação de senha (PAP)

O PAP opera com o cliente enviando repetidamente um pacote de autenticação (que é o nome de usuário e a senha) ao servidor até receber uma confirmação. O principal problema com isso é que o pacote de autenticação é enviado completamente em texto não criptografado e, portanto, pode ser interceptado por um ataque man-in-the-middle (ou sniffing).

Protocolo de autenticação de handshake de desafio (CHAP)

O CHAP opera permitindo que o servidor inicie a solicitação de autenticação. O servidor envia ao cliente uma string aleatória, que o cliente usa junto com a senha como parâmetros para uma função hash MD5. O resultado é enviado ao servidor junto com o nome de usuário em texto simples. O servidor usa o nome de usuário e a mesma string que enviou inicialmente ao cliente para calcular seu hash e, em seguida, compara os dois hashes para determinar uma autenticação bem-sucedida ou malsucedida.

Protocolo de autenticação extensível leve (LEAP)

O LEAP foi introduzido pela Cisco Systems no ano 2000. O objetivo disso era combater algumas das vulnerabilidades anteriores sofridas por tecnologias de autenticação anteriores (CHAP e PAP). Embora os ataques contra o protocolo LEAP fossem conhecidos anteriormente, a Cisco manteve por muito tempo que o protocolo era seguro se os usuários pudessem implementar senhas complexas. No entanto, foram introduzidos protocolos muito mais seguros que incluíam EAP-TLS, EAP-TTLS e PEAP.

Protocolo de autenticação extensível (EAP)

Esta é uma estrutura de autenticação amplamente usada em redes ponto a ponto e sem fio. O EAP define os formatos de mensagem que os protocolos usam. Em redes Wi-Fi, por exemplo, os padrões WPA e WPA2 implementaram cerca de cem tipos de EAP como sendo os mecanismos de autenticação oficiais.

Em termos de segurança, o EAP básico foi criado com a suposição de que o canal de comunicação que o implementa seria seguro - uma suposição de que o tempo provou estar errado. Como não havia recursos para proteger as conversas EAP, o protocolo de autenticação extensível protegido (PEAP) foi desenvolvido.

Existem três subtipos de EAP que são mais seguros do que o EAP básico. Eles são:

EAP-TLS

EAP-TTLS

EAP-PEAP

O EAP-TLS (Transport Layer Security) funciona de maneira que não depende de senhas de usuários e, portanto, é totalmente resistente à quebra de senhas. Em vez disso, o EAP-TLS funciona com certificados digitais AMBOS no servidor e no cliente para troca e autenticação segura de chaves.

O EAP-TTLS (Tunneled Transport Layer Security) funciona de maneira semelhante ao EAP-TLS, exceto que dispensa a instalação de certificados digitais na extremidade do cliente.

Protocolo de autenticação extensível protegido (PEAP)

O PEAP foi desenvolvido em conjunto pela Cisco, Microsoft e RSA Security, e funciona principalmente encapsulando o EAP em um túnel TLS (Transport Layer Security). É muito semelhante ao EAP-TTLS e também requer apenas a adição de um certificado PKI do lado do servidor para uso durante a autenticação e certificados de chave pública do lado do servidor para autenticação do servidor. Existem dois subtipos de PEAP:

PEAPv0 / EAP-MSCHAPv2

PEAPv1 / EAP-GTC

PEAPv0 e PEAPv1 tratam da autenticação externa (usada durante o processo de criação do TLS seguro) e EAP-MSCHAPv2 e EAP-GTC tratam da autenticação interna (usada para autenticação de usuário e dispositivo).

Compreendendo como o LEAP funciona e sua importância

Como funciona o LEAP?

O LEAP funciona implementando técnicas de segurança, como chaves WEP dinâmicas. Isso permite que o cliente se autentique várias vezes em um servidor RADIUS. Isso é feito para evitar que um invasor quebre a chave de segurança e a use a longo prazo. A autenticação (desafio / resposta) é feita em uma versão modificada do MS-CHAPv2, mas essa transação transmite o nome de usuário em texto não criptografado e um invasor é capaz de obtê-lo. Alguns terceiros costumavam oferecer suporte ao LEAP por meio do que era conhecido como Cisco Compatible Extensions Program.

Por que você deve usar o LEAP?

Um dos melhores motivos pelos quais as organizações recorreram ao LEAP foi que não havia necessidade de instalar ou configurar certificados digitais. Como o LEAP usa autenticação mútua, os ataques man-in-the-middle foram atenuados. Uma das principais deficiências do LEAP, entretanto, era que ele implementava o MS-CHAPv2; isso significa que ele herdou os problemas de segurança que o MS-CHAPv2 tinha, incluindo o principal problema de transmissão de dados em texto não criptografado.

Para que foi feito o LEAP?

O LEAP foi feito pela Cisco como uma solução proprietária a ser implementada em Access Points. Naquela época, a intenção da Cisco era dominar grande parte da participação no mercado de pontos de acesso, então eles trabalharam no EAP e o fecharam, chamando-o de Cisco EAP ou LEAP. Os recursos de autenticação mútua do LEAP também significavam que era uma alternativa mais segura aos protocolos de segurança anteriores.

Como o LEAP se compara ao PEAP?

Lembre-se de que o LEAP permitiu que suas transações de autenticação mútua fossem enviadas de forma clara e não em qualquer forma criptografada. O PEAP deveria resolver esse problema. Basicamente, o PEAP encapsula sua comunicação EAP em um túnel TLS e exige que um certificado seja instalado apenas no servidor de autenticação para criptografia.

Fortalecendo Seus Protocolos de Autenticação

As tecnologias sem fio passaram por grandes mudanças de segurança ao longo dos anos em busca dos algoritmos de segurança mais eficientes e dos canais de transmissão mais seguros. Você precisa se certificar de que os protocolos de autenticação de sua organização estão devidamente protegidos para manter afastados indivíduos não autorizados.

O que são protocolos de autenticação?

Basicamente, os protocolos de autenticação são protocolos de comunicação ou criptográficos cujo trabalho principal é focar na transferência de autenticação de dados entre duas entidades. Esta é a camada mais importante quando se trata de comunicação de rede, pois requer autenticação na rede. Os protocolos de autenticação permitem que a sintaxe e as informações adequadas sejam trocadas entre as duas partes.

Por que você deve fortalecer seus protocolos de autenticação?

Roubar a identidade de alguém na Internet hoje é inimaginavelmente fácil. Os protocolos de autenticação precisam ser fortalecidos para proteger como os usuários se autenticam em sua organização e evitar que indivíduos não autorizados obtenham acesso não autorizado a dados e informações. Os servidores de autenticação também devem ser considerados ao definir o protocolo a ser usado.

Qual é o melhor protocolo de autenticação para uso empresarial?

Decidir o melhor protocolo de autenticação para uso empresarial pode ser uma tarefa muito complicada. Há uma série de coisas que devem ser consideradas. Em primeiro lugar, como visto acima, protocolos inseguros como LEAP e EAP-MD5 devem ser evitados devido às suas vulnerabilidades. Como, então, decidimos o que implementar a partir dos protocolos restantes? Tudo se resume aos seguintes dois pontos principais:

Compatibilidade do cliente: alguns sistemas operacionais podem não ser capazes de fazer uso de certos protocolos, então você precisa se certificar de que nenhum desafio será encontrado depois de decidir adotar um protocolo de autenticação

Compatibilidade do servidor de autenticação: o mesmo é verdadeiro aqui. Por exemplo, PEAPv0 autentica apenas usuários com MS-CHAPv2, enquanto EAP / TLS depende inteiramente de certificados digitais do lado do cliente para autenticação

Bom aprendizado!

Fonte:Onehack US TheStrength

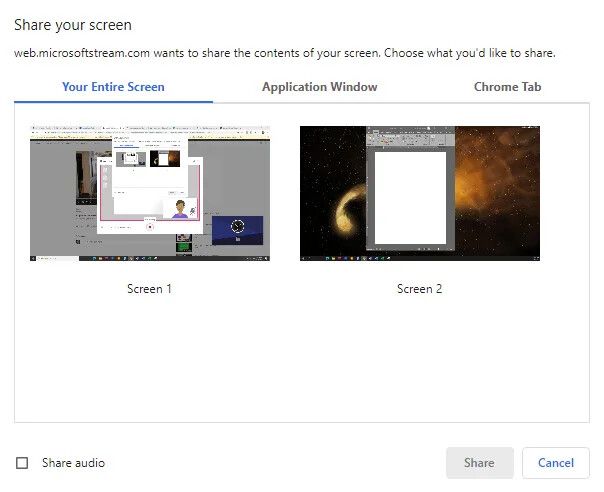

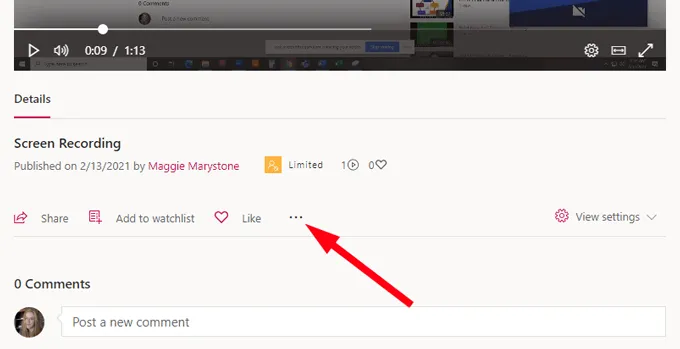

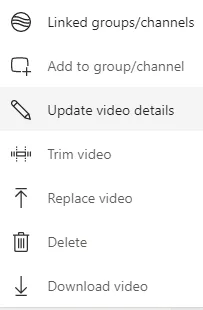

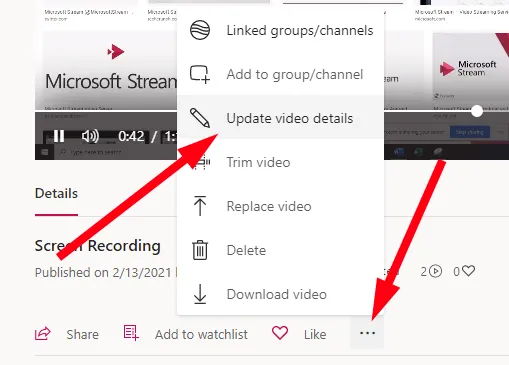

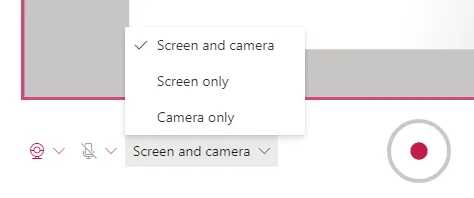

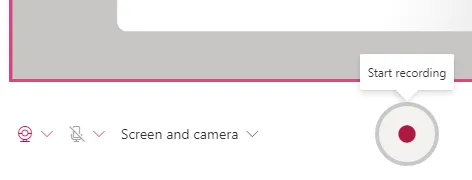

|Em seguida, no pop-up Compartilhe sua tela, escolha entre compartilhar sua tela inteira (se você tiver vários monitores, você pode escolher qual deles), uma janela de aplicativo específica ou uma guia específica do navegador.

|Em seguida, no pop-up Compartilhe sua tela, escolha entre compartilhar sua tela inteira (se você tiver vários monitores, você pode escolher qual deles), uma janela de aplicativo específica ou uma guia específica do navegador.