A Microsoft lançou a versão final de suas definições básicas de configuração de segurança para o Windows 11, que pode ser baixado hoje usando o Microsoft Security Compliance Toolkit.

"Duas novas configurações foram adicionadas a este lançamento (que também foram adicionadas ao lançamento do Windows Server 2022), uma nova configuração do Microsoft Defender Antivirus e uma configuração personalizada para as restrições de instalação do driver da impressora", disse o consultor de segurança da Microsoft Rick Munck.

Proteção contra ransomware operado por humanos por padrão

Ao habilitar o Microsoft Security Baseline para Windows 11, Redmond pede aos administradores que garantam que o recurso de proteção contra adulteração do Microsoft Defender for Endpoint , que adiciona proteção adicional contra ataques de ransomware operados por humanos, esteja habilitado.

Ele faz isso bloqueando as tentativas feitas por malware ou agentes de ameaças de desabilitar soluções de segurança e recursos de segurança do sistema operacional que lhes permitiriam obter acesso mais fácil a dados confidenciais e implantar malware ou ferramentas maliciosas.

A proteção contra adulteração configura o Microsoft Defender Antivirus usando valores padrão seguros e impede tentativas de alterá-los por meio do registro, cmdlets do PowerShell ou políticas de grupo.

Depois que a proteção contra adulteração for ativada, os operadores de ransomware terão uma tarefa muito mais desafiadora pela frente ao tentar:

Desative a proteção contra vírus e ameaças

Desative a proteção em tempo real

Monitoramento de comportamento de desligamento

Desativar antivírus (como IOfficeAntivirus (IOAV))

Desative a proteção fornecida pela nuvem

Remover atualizações de inteligência de segurança

Recomendações PrintNightmare e Edge Legacy

Com a nova linha de base de segurança, a Microsoft também adicionou uma nova configuração ao modelo administrativo personalizado do Guia de Segurança MS para restringir a instalação do driver da impressora aos administradores.

Esta nova recomendação segue os patches lançados desde julho de 2021 para abordar a vulnerabilidade de execução remota de código CVE-2021-34527 PrintNightmare no serviço Windows Print Spooler.

A Microsoft também removeu todas as configurações do Microsoft Edge Legacy depois que o navegador baseado em EdgeHTML alcançou o fim do suporte em março e foi removido do Windows 11.

"No futuro, use a nova linha de base do Microsoft Edge (baseada em Chromium), que está em uma cadência de lançamento separada e disponível como parte do Microsoft Security Compliance Toolkit", disse Munck .

Baixe e implemente a linha de base de segurança

As linhas de base de segurança do Windows fornecem aos administradores linhas de base de configuração de segurança recomendadas pela Microsoft, projetadas para reduzir a superfície de ataque dos sistemas Windows e aumentar a postura geral de segurança dos endpoints corporativos do Windows.

"Uma linha de base de segurança é um grupo de definições de configuração recomendadas pela Microsoft que explica seu impacto na segurança", como explica a Microsoft. "Essas configurações são baseadas no feedback das equipes de engenharia de segurança da Microsoft, grupos de produtos, parceiros e clientes."

A linha de base de segurança do Windows 11 está disponível para download por meio do Microsoft Security Compliance Toolkit. Inclui backups e relatórios de Objeto de Política de Grupo (GPO), scripts para aplicar configurações ao GPO local e arquivos de regras do Analisador de Política.

"Baixe o conteúdo do Microsoft Security Compliance Toolkit, teste as configurações recomendadas e personalize / implemente conforme apropriado", acrescentou Munck.

Mais detalhes sobre as mudanças implementadas na linha de base do Windows 11 estão disponíveis na postagem do blog Microsoft Security Baselines anunciando este lançamento.

Fonte:Sergiu Gatlan

Imagem: Microsoft - Wallpaper do Windows 11

quinta-feira, 4 de novembro de 2021

A Microsoft adiciona proteção contra adulteração à linha de base de segurança do Windows 11

A Microsoft compartilha o desvio de verificação de TPM do Windows 11 para PCs sem suporte

Isso é um tanto surpreendente considerando a postura firme do gigante da tecnologia em relação aos requisitos mínimos para a nova versão do Windows.

No entanto, parece que a Microsoft não poderia ignorar o fato de que ignorar verificações de TPM é bastante simples , então, para evitar que as pessoas quebrem seus sistemas usando scripts de terceiros não padronizados, eles decidiram apenas dar aos usuários uma maneira oficial de fazer isso .

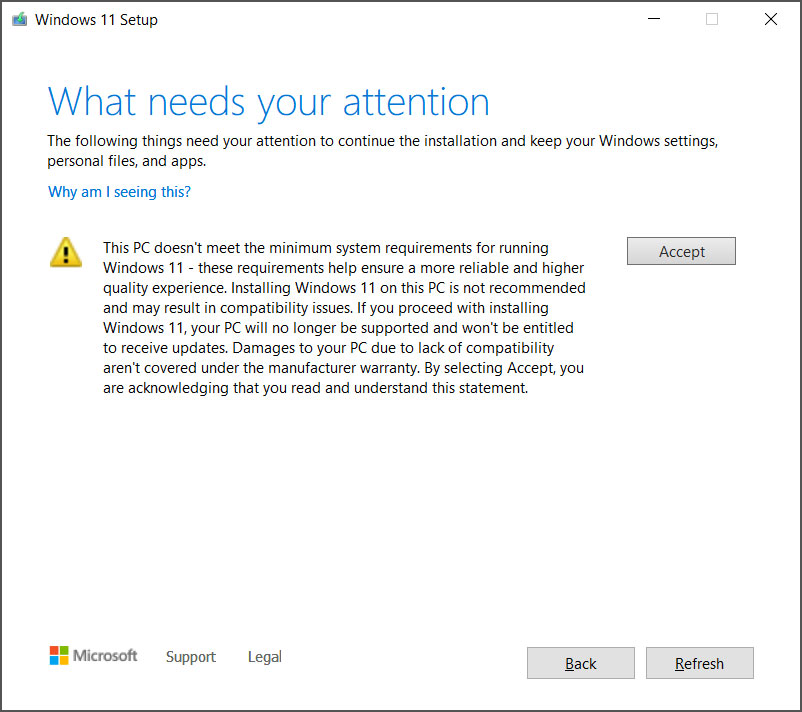

A instalação do Windows 11 em hardware não compatível apresenta algumas armadilhas que os usuários devem conhecer e, em alguns casos, concordar com a instalação do sistema operacional.

Se você estiver disposto a aceitar esses riscos, poderá usar o método a seguir para instalar o Windows 11 em um dispositivo sem processador TPM 2.0 ou CPU compatível.

Como instalar o Windows 11 em dispositivos não suportados

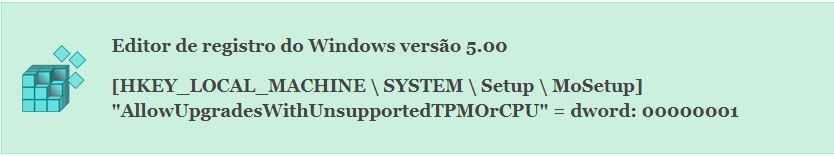

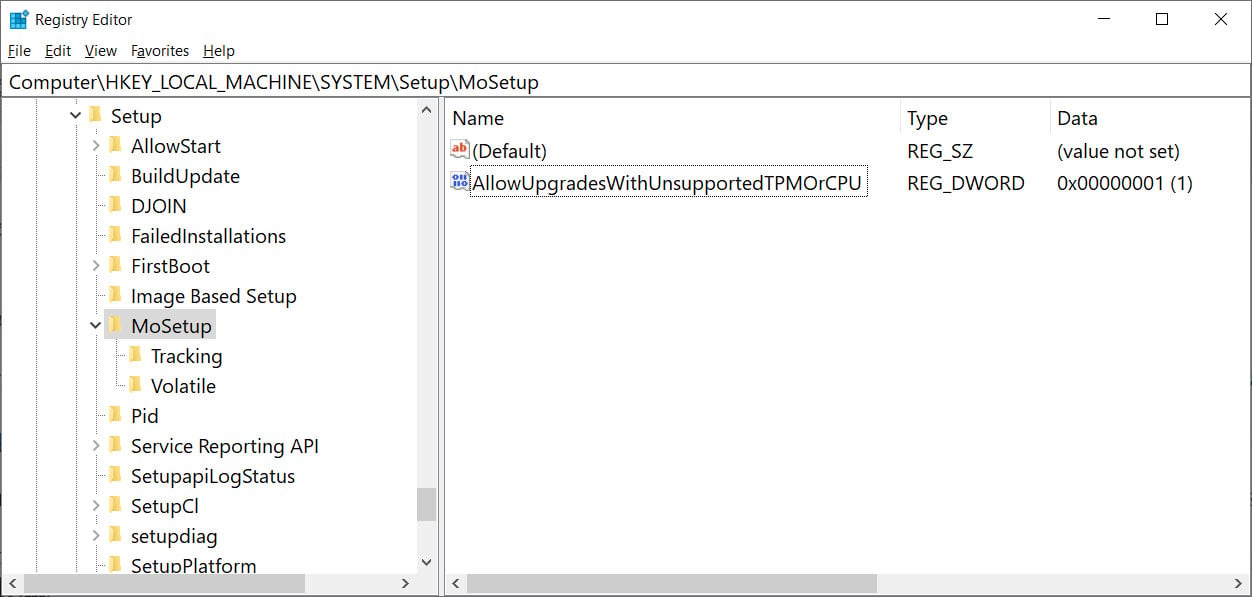

O desvio oficial da Microsoft é adicionar um valor de Registro denominado “ AllowUpgradesWithUnsupportedTPMOrCPU ” e, em seguida, instalar o Windows 11 usando mídia inicializável.

A entrada de registro completa necessária pode ser vista abaixo.

O programa de instalação do Windows 11 não verificará mais se há um processador de segurança TPM 2.0 ou CPUs compatíveis quando adicionado.

No entanto, você ainda precisará de um processador de segurança TPM 1.2, o que muitos provavelmente não terão. Se estiver faltando um processador TPM 1.2, você pode ignorar todas as verificações do TPM usando este script que exclui o appraiser.dll durante a instalação.

Para usar o novo bypass AllowUpgradesWithUnsupportedTPMOrCPU para instalar o Windows 11 em dispositivos, a Microsoft o instrui a executar as seguintes etapas:

Leia todas as instruções antes de continuar.

Visite a página de download do software Windows 11 , selecione “ Criar ferramenta agora” e siga as instruções de instalação para criar uma mídia inicializável ou baixar um ISO.

Navegue até a chave de registro HKEY_LOCAL_MACHINE \ SYSTEM \ Setup \ MoSetup e crie um novo valor “ REG_DWORD ” denominado “ AllowUpgradesWithUnsupportedTPMOrCPU ” e defina-o como “1”.

Como alternativa, você pode baixar um arquivo de registro predefinido no qual você pode clicar duas vezes e mesclá-lo para criar o valor acima para você.

Quando terminar, ele deve ter a seguinte aparência no Editor do Registro.

Feito tudo isso, agora você pode atualizar para o Windows 11 clicando duas vezes no arquivo ISO baixado e executando Setup.exe ou usando a mídia inicializável do Windows 11 que você criou na Etapa 1.

A Microsoft afirma que as opções de instalação padrão, como 'Atualização completa', 'Manter apenas os dados' e 'Instalação limpa', estarão disponíveis normalmente.

Não é uma solução confiável

Fazer algo errado no Editor do Registro pode resultar em um sistema de arquivos corrompido ou sistema operacional não inicializável, deixando você com a única opção de reinstalá-lo. Dessa forma, se você quiser experimentar as diretrizes da Microsoft, estará fazendo isso por sua própria conta e risco.

Além disso, o TPM 2.0 continua sendo um recurso de segurança importante que potencializa alguns dos recursos de segurança do Windows 11, portanto, se você estiver instalando o Windows 11 em um chip não-TPM 2.0, perderá todos eles.

Entender e aceitar esses riscos é importante, assim como o fato de que a Microsoft não recomenda instalar o Windows 11 em um sistema sem suporte, a menos que você seja instruído de outra forma pelo suporte.

Algumas das incompatibilidades subjacentes podem introduzir problemas funcionais menores ou maiores no futuro, portanto, recomendamos esse caminho apenas para aqueles que têm um bom motivo para segui-lo. A simples curiosidade e o medo de perder, não.

Para o resto, apenas espere até que você possa atualizar seu hardware ou comprar um sistema novo e compatível. A data EOL (fim da vida) do Windows 10 é outubro de 2025, portanto, há muito tempo.

Fonte: Bleepingcomputer

Novas atualizações de segurança do Windows interrompem a impressão em rede

Os administradores do Windows relataram problemas de impressão em rede em grande escala após instalar as atualizações de segurança do Patch de setembro de 2021 desta semana.

Na terça-feira, a Microsoft lançou sessenta atualizações de segurança e correções para vários bugs como parte de suas atualizações mensais do Patch de setembro (citado) , incluindo uma correção para a última vulnerabilidade PrintNightmare restante rastreada como CVE-2021-36958 .

Essa vulnerabilidade é crítica para consertar, pois é usada por várias gangues de ransomware e agentes de ameaças para obter privilégios de SISTEMA imediatamente em dispositivos vulneráveis, conforme demonstrado no vídeo abaixo.

No entanto, muitos administradores de sistema do Windows agora estão relatando [ 1 , 2 ] que seus computadores não podem mais imprimir em impressoras de rede após instalar as correções do PrintNightmare em seus servidores de impressão.

Em conversas com vários administradores do Windows que lidam com esses problemas, todos disseram ao BleepingComputer que as atualizações estão interrompendo a impressão em rede e que eles só podem corrigi-las removendo as atualizações.

"O problema aconteceu conosco em sites diferentes. Os servidores de impressão eram 2012R2 e 2016. Todos funcionavam bem antes da atualização", disse um administrador à BleepingComputer.

"Depois do Windows Update de ontem, nenhum dos computadores da rede pode imprimir no computador com Windows 10 que usamos como servidor de impressão", disse outro administrador ao BleepingComputer.

"Pelo que eu sei, isso afetou ambas as impressoras com drivers v3 e v4, mas não tenho 100% de certeza (esse problema era diferente do problema surgido com a atualização anterior que quebrou as impressoras v3). Depois de desinstalar o patch no servidor tudo voltou ao normal ", outro administrador nos disse ontem.

Embora todos os usuários estejam tendo problemas com a impressão em rede, eles não veem os mesmos erros.

Por exemplo, uma pessoa nos disse que seus dispositivos estão exibindo um aviso 4098 nos logs de eventos do aplicativo. Este erro afirma, item de preferência "O usuário" em "Objeto de Diretiva de Grupo não se aplica porque falhou com o código de erro '0x8007011b' Este erro foi suprimido."

Outro administrador nos disse que a guia Portas da impressora estava em branco, enquanto outro disse que recebeu erros de "Acesso negado".

Esses problemas também parecem estar afetando todas as impressoras de rede, incluindo HP, Canon, Konica Minolta e impressoras de etiquetas, e para drivers de impressora Tipo 3 e Tipo 4.

Aqueles com impressoras USB conectadas diretamente aos seus computadores não estão tendo problemas.

As atualizações associadas à nova atualização de segurança PrintNightmare e os problemas de impressão em rede subsequentes são:

KB5005568 (Windows Server 2019)

KB5005613 (Windows Server 2012 R2)

KB5005627 (Windows Server 2012 R2)

KB5005623 (Windows Server 2012)

KB5005607 (Windows Server 2012)

KB5005606 (Windows Server 2008)

KB5005618 (Windows Server 2008)

KB5005565 (Windows 10 2004, 20H2 e 21H1)

KB5005566 (Windows 10 1909)

KB5005615 (Windows 7 Windows Server 2008 R2)

Correções do PrintNightmare causando problemas significativos

Infelizmente, para corrigir as vulnerabilidades do PrintNightmare, a Microsoft teve que fazer mudanças significativas nos últimos dois meses no recurso Apontar e Imprimir do Windows e como os drivers podem ser instalados a partir de um servidor de impressão.

Essas alterações incluem exigir privilégios de administrador para instalar um driver de impressora por meio do recurso Apontar e imprimir.

Depois que a Microsoft fez essas alterações, os usuários do Windows começaram a receber erros ao tentar imprimir, ou o Windows pedia uma senha administrativa para atualizar os drivers da impressora.

Embora a Microsoft tenha introduzido novas configurações de registro que permitem controlar essas alterações, desativá-las tornará o dispositivo Windows vulnerável novamente.

De acordo com o pesquisador de segurança Benjamin Delpy , a correção PrintNightmare desta semana também introduziu novas mudanças que bloqueiam automaticamente o recurso de driver de impressão da diretiva CopyFiles.

Os administradores podem configurar essa alteração por meio do valor CopyFilesPolicy do Registro do Windows na chave HKLM \ Software \ Policies \ Microsoft \ Windows NT \ Printers . Quando definido como '1', CopyFiles será habilitado novamente.

Se outros drivers de impressora forem usados em sua organização que usa a diretiva CopyFiles, eles não funcionarão mais, levando a mais conflitos.

A Microsoft foi consultada na oportunidade e foram feitas varias perguntas que ficaram sem respostas, mas acredito que os porblemas serão resolvidos rapidamente.

Fonte: Forum Bleepingcomputers.

By Lawrence Abrams

Crédito da foto: Polina Zimmerman from Pexels

Crédito do video: Bleepingcomputers